いま求められるセキュリティ対策

多様化するサイバー攻撃に対応する

代表的な

情報セキュリティ対策をご紹介します

企業セキュリティに

対する現在の

脅威と課題

企業のセキュリティ対策は、規模の大小に関わらず重要な経営課題のひとつです。

新種のコンピューターウイルスの感染、ランサムウェアによるデータの破壊、内部からの情報流出、危険なウェブサイトへのアクセスによるフィッシング詐欺など脅威は常に新しく生まれ、多様化しています。

これまでサイバー攻撃の対象は大企業やデータセンターなどが中心でしたが、最近では中小規模のオフィス環境、教育現場、店舗や家庭にまで及ぶようになりました。

IoTなどの技術革新により、あらゆる物がインターネットに繋がる現代において、セキュリティ対策もあらゆることに対応し、継続的に管理・運用していかなければなりません。

多様化する脅威には複数のソリューション(スパムフィルタ、コンテンツフィルタリング、アンチウイルス、IDS/IPS、ファイアウォールなど)を組み合わせて対応することが求められます。

しかし、各セキュリティ機器の冗長化、事業規模やユーザー数に応じたスケーリングなどに対応すると、コストの増加や管理の複雑化など、セキュリティ管理業務への負担が拡大せざるを得ない状況です。

UTMとは?複雑化するセキュリティ

対策におけるUTMの有用性

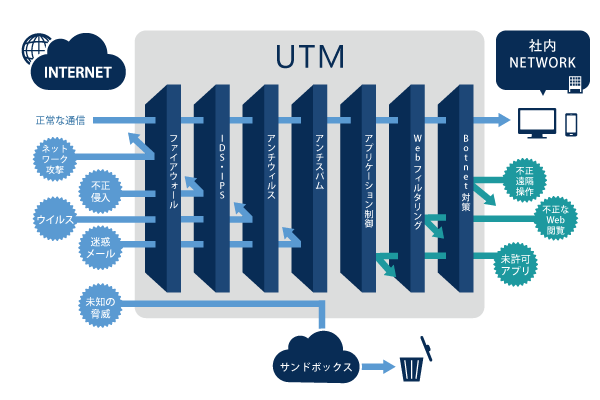

セキュリティ対策において複雑化する管理と増大するコストなどの課題に対してはUTM(Unified Threat Management : 統合脅威管理)が大変有効です。

UTMとは、様々な状況に対応するセキュリティ機能を統合して、一括管理できるようにしたセキュリティソリューションです。複雑になりやすい複数のセキュリティ機器の管理業務を簡素化することで、多様化した脅威への対策を効率的に実施できるメリットがあります。

UTM1台で、複数の機器を導入する必要もなく、様々な脅威に対応することができますので、費用面だけでなく管理・運用コストも抑えることができます。

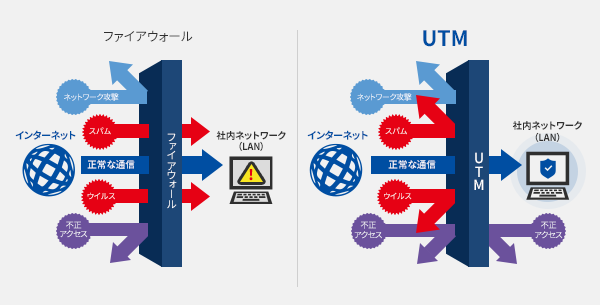

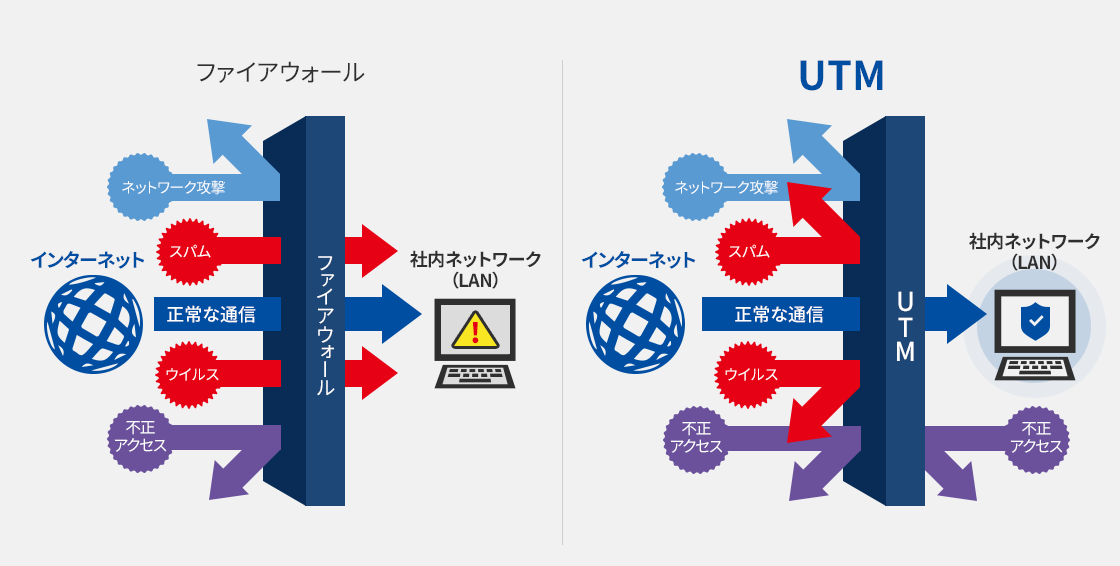

UTMとファイアウォールの違い

ファイアウォールが入っているから大丈夫──。そう考えている方もいらっしゃるかもしれません。しかし本当にそうでしょうか?

ファイアウォールの基本的な機能は、不正なアクセスからネットワークを防御することです。外部ネットワークと企業ネットワークを出入りする通信(パケット)を監視し、決められたルールに従って許可された通信だけを通過させたり、不正な通信を遮断したりします。

この機能によって、外部からの攻撃や不正アクセスを防止することができます。しかし、これだけではセキュリティ対策としては十分とは言えません。

なぜなら、ファイアウォールは不正アクセスを防御するだけで、通信の中身まではチェックしてくれないからです。たとえば、PCがダウンロードしたデータの中にウイルスが紛れ込んでいる場合は、それを検知することができず企業ネットワークへの侵入を許してしまうことになります。また、未知なる脅威や、内部からの不正アクセスを防ぐこともできません。

一方、UTMはファイアウォールの機能に加えて、マルウェアの侵入を防御するための「アンチウィルス」やネットワークへの不正な侵入を検知して防御する「IPS」、内部から外部への不正アクセスを制御する「コンテンツフィルタリング」など、企業のネットワークを守るために必要な複数のセキュリティ機能を1 台に搭載しており、すべての機能を一元的に管理することができます。

つまり、UTMなら1 台で様々な脅威に対して統合的な対策をとることができるため、コストを抑えながら、しっかりとしたセキュリティ対策を行うことができます。また、管理方法もシンプルなため、専任のセキュリティ担当者がいない企業でも、運用を行うことが可能です。

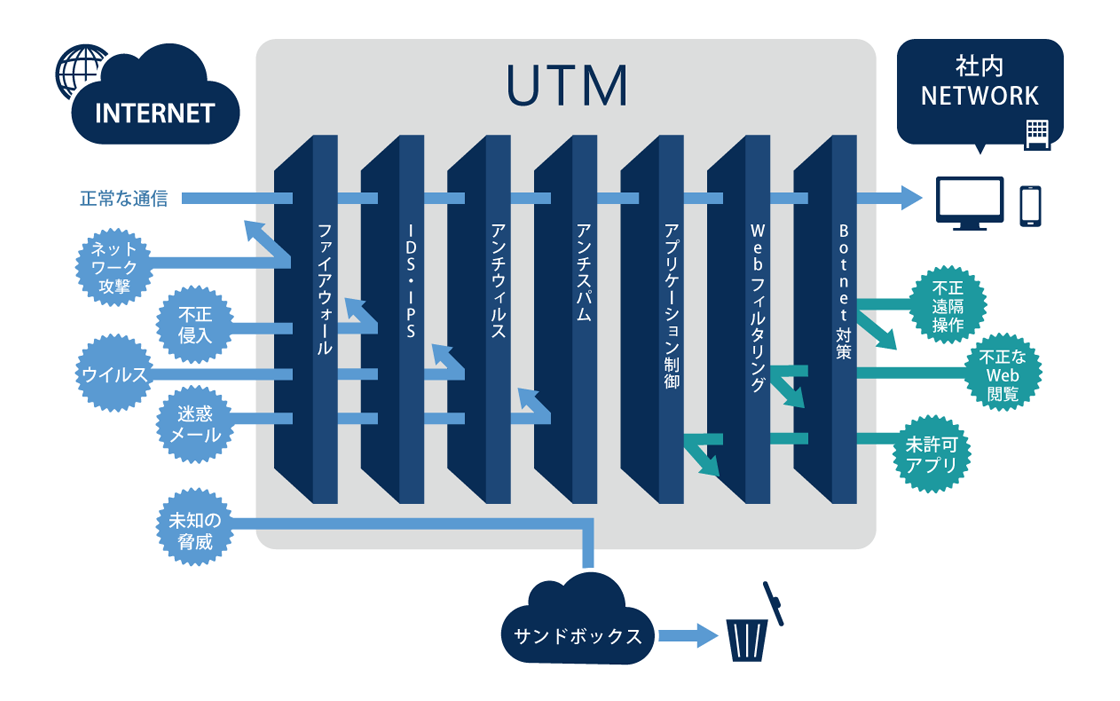

UTMの主な機能

UTMソリューションに含まれる代表的な機能を紹介します。

(ソリューションのレベルや製品のラインアップによって含まれるセキュリティ機能は異なる場合があります。)

ファイアウォール

ユーザーが設定したルールに従ってネットワークのトラフィックをフィルタする機能です。具体的には、通信を一部のプロトコル(HTTP、HTTPSやFTP)のみに制限したり、接続先のIP帯を制御したりするために使用します。

アンチスパム

害のあるemailや不必要なemailを自動的に振り分ける機能です。

ヘッダー情報や本文内に記載があるコンテンツ情報をフィルタリングして、攻撃目的で送られたemailやフィッシングに利用されるemailの受信をブロックします。

コンテンツフィルタリング

アクセス先のWebサイト内に存在するコンテンツへのアクセスを許可・ブロックする機能です。Webサイトコンテンツのアクセス元情報を確認し、不明なアクセス元や悪意のあるアクセス元から提供されているコンテンツのローディングを制御します。

アンチウイルス

ウイルスの検知から除去をおこなう機能です。ファイルがウイルスを内包していないかなどのファイルベースの検知から、HTTPやFTPなどの通信内に潜むウイルスの検知などを行います。

IDS/IPS

IDSはネットワークを流れる通信パケットを監視して不正なアクセスがネットワークにないかを検知する機能です。IPSは不正なアクセスを自動的に遮断し、サーバーやネットワークを不正なアクセスから守る機能です。

サンドボックス

ファイルやアプリケーションを実際のネットワークで展開する前に仮想の環境で実行し、そのファイルやアプリケーションに脅威となるコードが存在しないかを確認する機能です。ゼロデイアタックや新種のマルウェアに対抗する手段の一つです。

こんな課題は

ありませんか?

- 専任のセキュリティ担当者がいない

- 今導入しているセキュリティ対策製品で十分なのか分からない

- 費用を抑えてしっかりとしたセキュリティ対策を行いたい

- 標的型攻撃などの新しいサイバー攻撃に対応したい

- セキュリティ対策に掛かるコストを削減したい

製品ラインアップ

DISがおすすめする

UTM(統合脅威管理)製品です。

規模や目的に応じて導入に最適な製品をご検討ください。